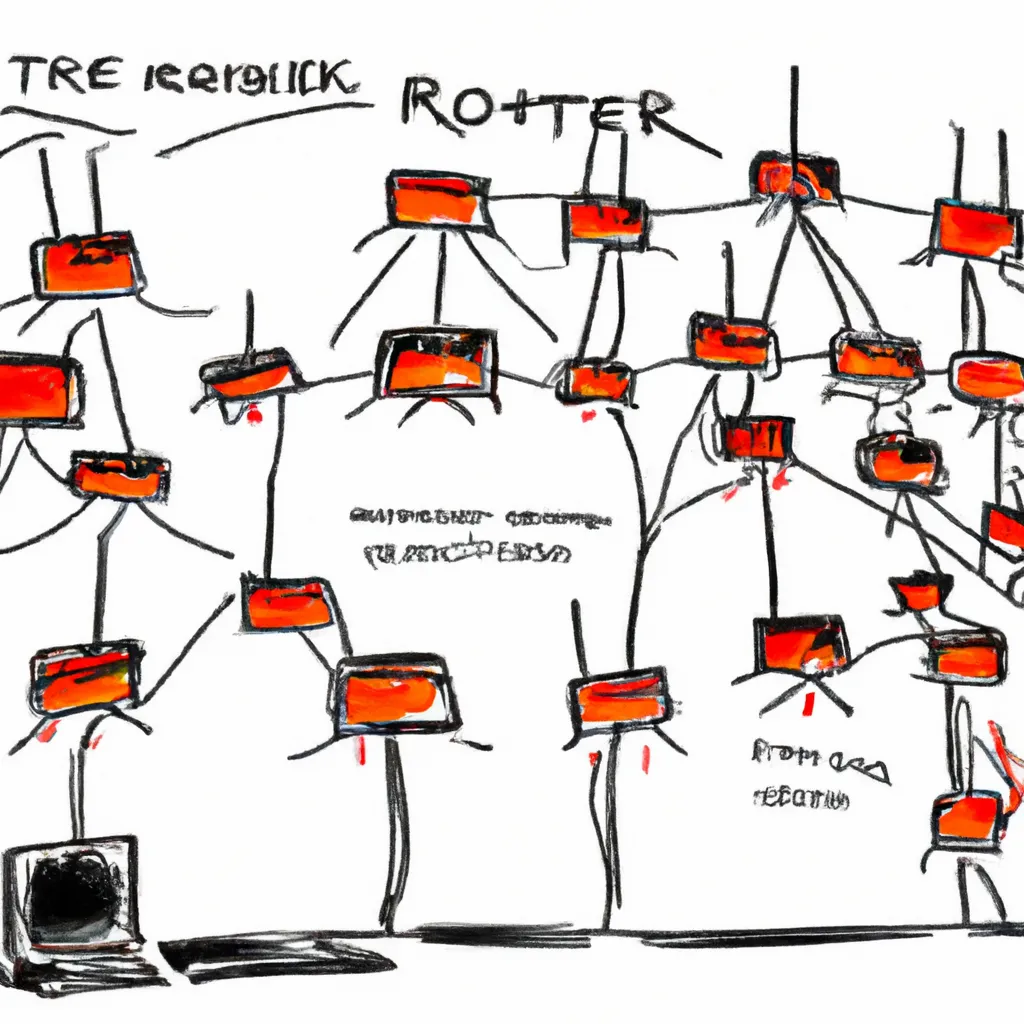

Les malfaiteurs exploitent activement deux nouvelles vulnérabilités zéro-jour pour contrôler les routeurs et les enregistreurs vidéo et les inclure dans un botnet hostile utilisé pour des attaques de déni de service distribué, selon ce que des chercheurs de la société de réseautage Akamai ont déclaré jeudi. Les deux vulnérabilités, inconnues jusqu’alors des fabricants et de la communauté de recherche en sécurité, permettent l’exécution à distance de code malveillant lorsque les périphériques affectés utilisent des informations d’identification administratives par défaut, selon un message d’Akamai. Des attaquants inconnus exploitent les zéro-jours pour compromettre les périphériques afin qu’ils puissent être infectés par Mirai, un logiciel open source puissant qui transforme les routeurs, les caméras et d’autres types de périphériques Internet des objets en botnet capable de mener des attaques DDoS d’une ampleur jusque-là inimaginable. Selon les chercheurs d’Akamai, une des vulnérabilités zéro-jour fait l’objet d’une attaque et concerne un ou plusieurs modèles d’enregistreurs vidéo de réseau. L’autre vulnérabilité zéro-jour concerne un routeur sans fil basé sur une prise de courant conçu pour les hôtels et les applications résidentielles. Le routeur est vendu par un fabricant japonais qui produit plusieurs commutateurs et routeurs. La fonctionnalité du routeur exploitée est très courante et les chercheurs ne peuvent exclure la possibilité qu’elle soit exploitée dans plusieurs modèles de routeurs vendus par le fabricant. Akamai a déclaré avoir signalé les vulnérabilités aux deux fabricants et l’un d’entre eux a assuré qu’une mise à jour de sécurité serait publiée le mois prochain. Akamai a déclaré qu’elle n’identifiait pas les périphériques spécifiques ou les fabricants avant que les correctifs ne soient en place pour empêcher les zéro-jours d’être plus largement exploités. «Bien que ces informations soient limitées, nous avons estimé qu’il était de notre responsabilité d’alerter la communauté sur l’exploitation en cours de ces CVE. Il y a une fine ligne entre la divulgation responsable d’informations pour aider les défenseurs et le partage excessif d’informations qui peut permettre une utilisation abusive par des hordes d’acteurs menaçants.»

Alerte Cybersécurité : Le Malware TamperedChef se Propage via de Faux Installateurs

Une nouvelle campagne de cyberattaque mondiale a été détectée, utilisant un malware sophistiqué nommé TamperedChef (ou BaoLoader) qui se propage